Mejorando la velocidad de la ciberdefensa: siete métricas clave

Usted es un oficial de puente en un buque portacontenedores de 12,000 TEU en el canal Kill Van Kull, que se dirige al oeste hacia el puente Bayonne con un práctico a bordo. Es un día soleado sin nubes. Cuando pasa por Constable Hook Reach, siente que el barco vira con fuerza hacia babor y su velocidad parece aumentar. Aunque los instrumentos del puente muestran la velocidad, la ubicación y la posición del timón esperadas, el timón está, de hecho, muy cerca de babor y su velocidad ha aumentado a 12 nudos. El PPU del piloto muestra que la embarcación se desvía horriblemente del rumbo y la velocidad asignados, lo que aumenta la confusión. El barco no responde a las órdenes de timón y motor. A los pocos minutos, tu proa ha encallado en la orilla sur del canal, mientras que la popa sigue girando hacia la orilla norte. En seis minutos, su barco está de costado en el canal y el tráfico en ambas direcciones se ha detenido.

Entonces, ¿qué pasó aquí? ¿Error del sistema? ¿Fracaso de la tripulación? ¿Ataque cibernetico? ¿Cómo sabrías y cómo dirías la diferencia?

Este escenario, inspirado por nuestros colegas del laboratorio Cyber-SHIP de la Universidad de Plymouth, Reino Unido, es, en realidad, un ciberataque potencial. No es uno de los ataques del fin del mundo que se ven en las películas de acción, donde un cerebro criminal internacional de alguna manera toma el control remoto de su barco en un intento de rescatar a los propietarios. En realidad es mucho peor porque es más plausible.

El malware en un sistema a bordo podría actualizar los mismos eventos que se describen aquí. . . no solo en los puertos de Nueva York y Nueva Jersey, sino en cualquier objetivo marítimo blando que elija un actor maligno. Hay muchas formas en que dicho malware puede infectar a los barcos, desde correos electrónicos de phishing con actualizaciones de gráficos falsos hasta parches de firmware de dispositivos de proveedores comprometidos. Y, como demostró el ataque Solar Winds hace dos años, varios barcos pueden ser atacados al mismo tiempo con malware que permanece inactivo durante semanas o meses.

Al tratar de gestionar las amenazas cibernéticas y comprender las capacidades de los ataques cibernéticos, los ejecutivos marítimos se beneficiarán al medir sus respectivos riesgos y oportunidades en términos temporales. En los sectores comerciales con el mayor grado de madurez en seguridad cibernética, los ejecutivos de seguridad de la información corporativa suelen usar sus cronómetros para medir qué tan sólida es su postura de seguridad cibernética. Ya es hora de que los ejecutivos marítimos comiencen a hacer lo mismo. Aquí hay siete métricas cibernéticas que los propietarios y operadores marítimos deben comprender y comenzar a medir.

Tiempo de ruptura

El «tiempo de ruptura» cibernético fue definido por primera vez por la firma de ciberseguridad Crowdstrike como «el tiempo que tarda un adversario en moverse lateralmente, desde un host inicialmente comprometido a (otros) host(s) dentro del entorno de la víctima». [1] Para usar una analogía de la piratería moderna, este es el tiempo que tardan los piratas en llegar a la cabina del piloto y tomar el control del barco desde que anclan por primera vez su garfio en la amurada. Como una cuestión de inteligencia de amenazas, esta medida es fundamental para comprender el peligro que representan los actores de amenazas particulares para las plataformas, las empresas y las operaciones por igual.

Según Crowdstrike, en 2018, el tiempo de fuga promedio más rápido fue demostrado por los actores estatales rusos que pudieron realizar intrusiones cibernéticas completas (obteniendo acceso inicial, escalando privilegios y controlando sistemas clave e información en una red objetivo) en 00:18 :49 (horas:minutos:segundos). A esto le siguieron los segundos actores estatales norcoreanos más rápidos, a las 02:20:14, y los terceros actores estatales chinos más rápidos, a las 04:00:26.[2]. A medida que los adversarios avanzan en sus herramientas y oficios, los tiempos de ruptura continúan reduciéndose, lo que requiere que los equipos defensivos adopten más automatización y posturas operativas las 24 horas, los 7 días de la semana.

Tiempo medio de detección

El tiempo medio de detección (MTTD) es la contraparte defensiva del tiempo de ruptura. Mide el tiempo que los defensores de la red necesitan para identificar una brecha cibernética en una red defendida. Si el tiempo de ruptura de un adversario es más rápido que el MTTD de un defensor, significa que al adversario se le permiten acciones no observadas y sin defensa contra una plataforma o red durante el tiempo entre las dos medidas. Si el MTTD es menor que el tiempo de fuga de un adversario, los defensores podrían detener (o minimizar los impactos) los intentos de comprometer aún más los activos y sistemas de red de alto valor, la destrucción de datos o el daño a los sistemas físicos. Para ser claros, la detección no significa que un ataque sea derrotado; la detección simplemente significa que los defensores reconocen que se está produciendo una infracción o un ataque y permite la posibilidad de una respuesta significativa.

En otros sectores, el MTTD se reduce mediante la gestión permanente de los datos de los sensores de la red por parte de un centro de operaciones de seguridad (SOC), que revisa continuamente los datos de registro y la información de rendimiento de la red para identificar anomalías que indiquen las primeras etapas de un compromiso. Para la mayoría de las flotas comerciales, este grado de monitoreo continuo en tiempo real aún no es viable. Más viable para la mayoría, pero aún desalentador para muchos, es la evaluación periódica de los registros de firewall, los registros de host clave y los datos de registro de los sistemas de mayor valor de una embarcación al ritmo al que dichos registros pueden pasar de la embarcación a la costa. Con demasiada frecuencia, los MTTD se alargan innecesariamente cuando las organizaciones no tienen procesos para el análisis de registros continuos en los datos de a bordo que de otro modo estarían disponibles, lo que permite a los ciberdelincuentes malintencionados tiempo adicional para explotar un intento de acceso exitoso en algo más costoso y disruptivo.

Tiempo medio para parchear

Mean Time to Patch es la medida de cuánto tiempo lleva, en promedio, actualizar los sistemas con parches que se han lanzado públicamente. Esta medida es independiente de las amenazas y principalmente una medida de la agilidad cibernética defensiva básica de una organización. Si bien los actores sofisticados o con buenos recursos pueden encontrar vulnerabilidades novedosas en sistemas para los que aún no existen parches (generalmente denominadas «vulnerabilidades de día cero»), los actores de amenazas de todos los niveles de sofisticación explotan el lapso entre el anuncio de una vulnerabilidad parcheada y aplicación del parche por parte de los defensores.

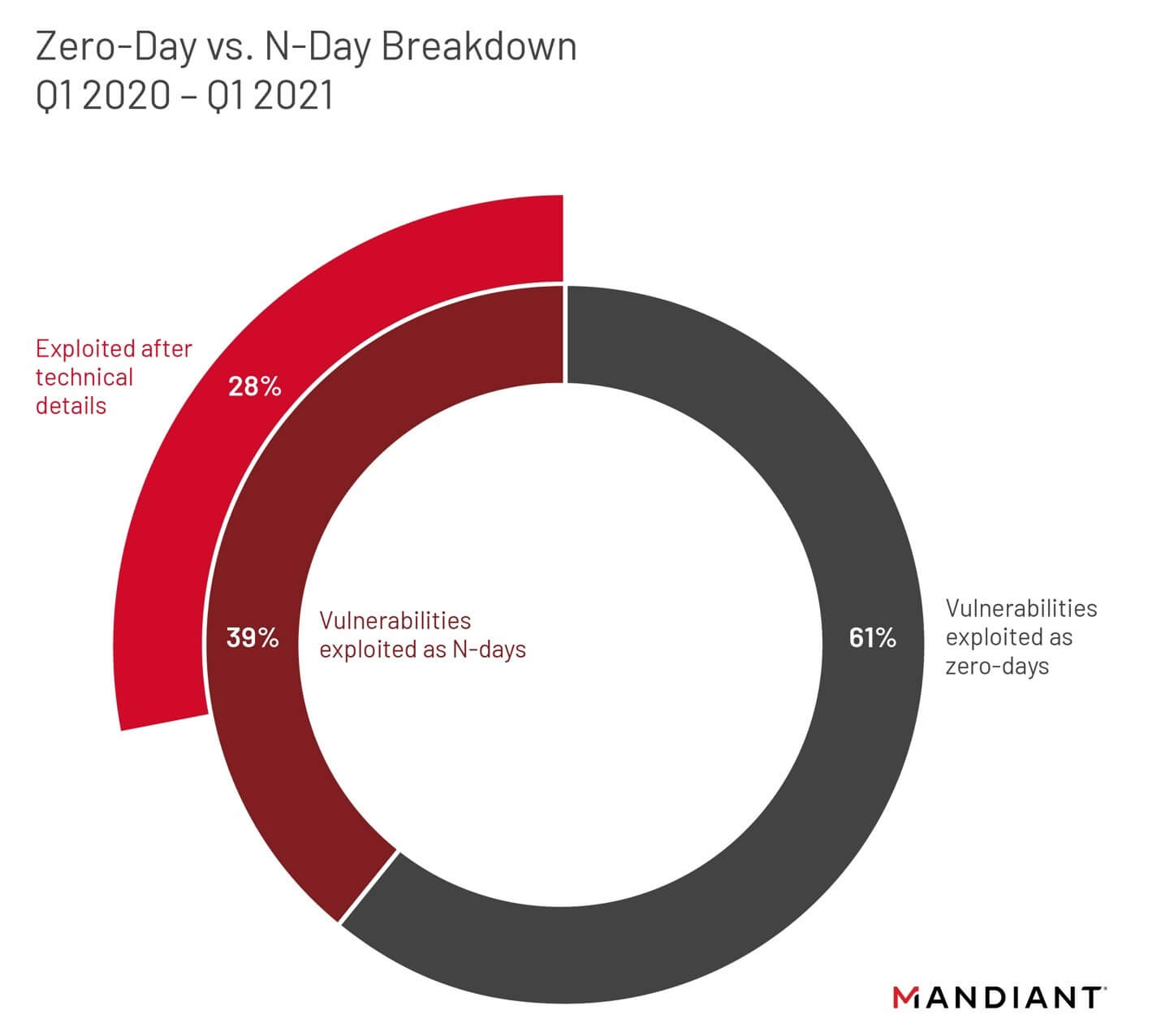

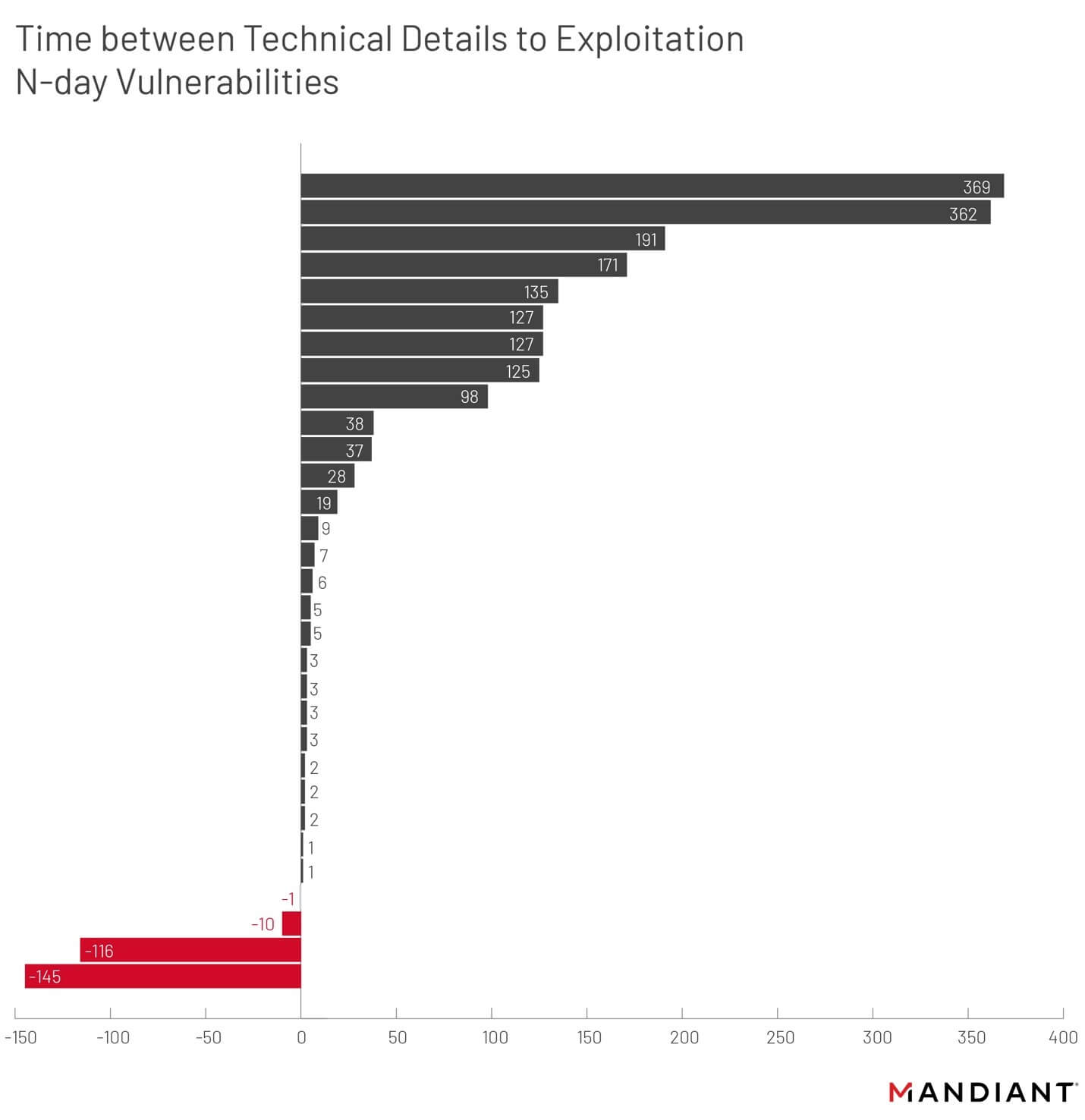

El análisis publicado por Mandiant en 2020 demostró que el 42 % de las vulnerabilidades aún se explotan mucho después de que los parches se lanzan públicamente (Fig. 1), y la gran mayoría de las intrusiones cibernéticas observadas aprovechan vulnerabilidades para las que hay parches disponibles pero no aplicados (Fig. 2)[3].

Fig. 1. La empresa de ciberseguridad Mandiant analizó 95 vulnerabilidades que se explotaron entre el primer trimestre de 2020 y el primer trimestre de 2021 y descubrió que la mayoría (61 %) de las vulnerabilidades explotadas analizadas se explotaron como días cero y se explotaron más días cero en el primer trimestre de 2021 que cada uno de los últimos cuatro años. Se supo por primera vez que el cuarenta y uno (41) por ciento de las vulnerabilidades de n-day (aquellas explotadas por primera vez después de la publicación del parche) se explotaron dentro de las tres semanas posteriores a la disponibilidad del parche. (Cortesía Mandiant)

Fig. 1. La empresa de ciberseguridad Mandiant analizó 95 vulnerabilidades que se explotaron entre el primer trimestre de 2020 y el primer trimestre de 2021 y descubrió que la mayoría (61 %) de las vulnerabilidades explotadas analizadas se explotaron como días cero y se explotaron más días cero en el primer trimestre de 2021 que cada uno de los últimos cuatro años. Se supo por primera vez que el cuarenta y uno (41) por ciento de las vulnerabilidades de n-day (aquellas explotadas por primera vez después de la publicación del parche) se explotaron dentro de las tres semanas posteriores a la disponibilidad del parche. (Cortesía Mandiant)

Fig. 2. Un examen más detallado de la misma actividad supervisada por Mandiant que se muestra en la Fig. 1. Muchos parches se lanzan días después o al mismo tiempo que se hacen públicas las vulnerabilidades, lo que explica el agrupamiento de exploits que se utilizan justo antes o alrededor del vez que se lanza un parche. Los parches que permanecen sin aplicarse años después de su lanzamiento no son infrecuentes, lo que permite a los actores cibernéticos de baja sofisticación la capacidad de atacar con éxito, sin tener que invertir en programas de descubrimiento de vulnerabilidades o comprar vulnerabilidades de «día cero» de otros grupos de piratería (Cortesía de Mandiant)

Fig. 2. Un examen más detallado de la misma actividad supervisada por Mandiant que se muestra en la Fig. 1. Muchos parches se lanzan días después o al mismo tiempo que se hacen públicas las vulnerabilidades, lo que explica el agrupamiento de exploits que se utilizan justo antes o alrededor del vez que se lanza un parche. Los parches que permanecen sin aplicarse años después de su lanzamiento no son infrecuentes, lo que permite a los actores cibernéticos de baja sofisticación la capacidad de atacar con éxito, sin tener que invertir en programas de descubrimiento de vulnerabilidades o comprar vulnerabilidades de «día cero» de otros grupos de piratería (Cortesía de Mandiant)

Los capitanes y los propietarios de embarcaciones a menudo confían en los proveedores de servicios fuera del barco para proteger su embarcación antes de que el tráfico de red malicioso llegue al barco o en los firewalls que existen en el límite de Internet de las redes a bordo. Si bien este no es generalmente el mismo tipo de defensa cibernética que parchear los sistemas vulnerables en un barco, las métricas temporales son similares. La mayoría de las defensas fuera del barco se basarán en vulnerabilidades patentadas e información sobre amenazas que permiten establecer conjuntos de reglas defensivas que bloquean los mensajes entrantes a los barcos que se ajustan a perfiles maliciosos conocidos. La cantidad de tiempo que tarda una vulnerabilidad o una táctica adversaria específica en identificarse inicialmente, informarse, traducirse en conjuntos de reglas defensivas y luego implementarse sigue la misma dinámica de MTTP. Los adversarios que solo usan vulnerabilidades conocidas aún pueden ser más rápidos que los proveedores de servicios de ciberseguridad externos.

Sin embargo, el MTTP no es simplemente una cuestión de disponibilidad de parches y personal, sino que puede verse afectado por la voluntad de la organización y otros imperativos comerciales. El Informe de Tendencias Cibernéticas en el Marítimo de USCG 2021[4] descubrió que los socios de MTS remediaron completamente el 66 por ciento de todos los hallazgos explotables públicamente y el 45 por ciento de los hallazgos explotables internamente dentro de los seis meses posteriores a la detección. Pero eso significa que un tercio de los hallazgos explotables públicamente y más de la mitad de los hallazgos explotables internamente no se mitigaron por completo medio año después.

Tiempo medio para contener

Estas medidas definen el tiempo que transcurre desde la detección hasta que las fuerzas defensivas in situ o remotas pueden responder a la detección de actividad maliciosa. El tiempo medio de contención (MTTC) describe cuánto tarda el esfuerzo de respuesta en contener los intentos del atacante de realizar más acciones o explotar sistemas adicionales. Esto generalmente significa que los defensores identificaron con éxito la causa raíz de un compromiso y mitigaron tanto las acciones de los adversarios en su red como la(s) vulnerabilidad(es) subyacente(s) que permitieron el compromiso en primer lugar. Combinado con el tiempo medio para detectar, el tiempo para contener una amenaza describe efectivamente la cantidad de tiempo que tiene un adversario teórico hasta que se puede detener un ataque determinado.

Alternativamente, MTTC es la cantidad de tiempo que transcurre entre la detección de un evento y la determinación de que los indicadores que alertaron inicialmente a los defensores son en realidad un falso positivo. Según BitDefender, aproximadamente el 50% de las alertas de ciberseguridad en organizaciones con centros de operaciones de seguridad de tiempo completo son en realidad falsos positivos.[5]. Como resultado, las organizaciones más grandes pueden dedicar hasta 400 horas por semana a resolver eventos como falsos positivos. Si bien las reglas de alerta bien diseñadas y los sensores sintonizados por expertos reducirán los falsos positivos, la naturaleza dinámica de los sistemas y redes marítimos contemporáneos significa que los falsos positivos son casi imposibles de eliminar. A pesar de que el tráfico a bordo es mucho menos complejo y de menor volumen que las redes corporativas descritas en los estudios mencionados anteriormente, ser capaz de identificar y resolver rápidamente eventos falsos positivos es tan crítico como las velocidades asociadas con las respuestas a eventos de seguridad reales.

Tiempo medio de recuperación

El tiempo medio de recuperación (MTTR) es el tiempo medio que tarda una organización en recuperarse de un ciberataque exitoso. Un barco cuyas computadoras y sistemas de control están completamente paralizados por ransomware, por ejemplo, requerirá que todos los sistemas afectados sean borrados, restaurados, reemplazados o reparados, así como la asistencia de profesionales de ciberseguridad para identificar y corregir la(s) causa(s) raíz. de la infestación de ransomware.

Si bien la recuperación de los ataques cibernéticos varía según la naturaleza de la organización afectada (por ejemplo, las organizaciones dispersas geográficamente a menudo requieren que los equipos viajen físicamente a cada sitio afectado para la recuperación) y la naturaleza de la interrupción, los plazos de recuperación actualmente tienden a medirse en términos de de semanas a meses para la mayoría de las organizaciones comerciales e industriales. Maersk, por ejemplo, tardó nueve días en recuperarse parcialmente del ataque NotPetya en 2017 y la recuperación total tardó meses. Hablando dos años después del ataque, el Director de Seguridad de la Información de Maersk declaró que la compañía ahora estaba tratando de desarrollar la capacidad interna para recuperarse de un ataque similar en 24 horas.[6]

El problema se agrava en una embarcación ya que las computadoras a menudo son sistemas especializados y/o integrados. Mientras que una computadora infectada en una oficina típica puede reemplazarse rápidamente y hacer que los empleados vuelvan a trabajar, imagine el tiempo para recuperarse de un ataque a un sistema de barco especializado sin copias de seguridad a bordo o incluso en el puerto de origen.

¿Qué tan rápido es 'lo suficientemente rápido'?

CrowdStrike actualmente define a las empresas como organizaciones cibernéticas de «mejor desempeño» si pueden cumplir con la «regla 1-10-60»: detectar una intrusión en 1 minuto, investigar en 10 minutos y contener o remediar el problema en 60 minutos. Cuando a los adversarios se les permite participar en un movimiento lateral sin control durante un período prolongado, la probabilidad de éxito del adversario aumenta significativamente.[7] La revista CPO, citando estadísticas de Mandiant, señala que la mayoría de las organizaciones no están ni cerca del «mejor desempeño». “El tiempo promedio de contención en 2017 fue de cinco días para las intrusiones en la red. Sin embargo, ese es el tiempo de contención después de la detección. El tiempo promedio de detección fue de 66 días asombrosos”.[8] Dicho de otra manera, la organización promedio podría verse comprometida por más de 5000 veces más de lo que le tomaría a un equipo cibernético ruso completar sus objetivos antes de que comenzara una respuesta cibernética defensiva.

En las empresas comerciales no marítimas, las métricas cibernéticas «aceptables» están determinadas por los requisitos específicos del negocio y/o del sector que rigen la viabilidad fiscal y comercial de esa empresa. Si bien una aerolínea podría recuperarse de un ataque de denegación de servicio de días de duración en su sistema de emisión de boletos, por ejemplo, una interrupción de un mes probablemente colapsaría a la mayoría de las aerolíneas comerciales. Por lo tanto, el MTTC/MTTR aceptable está determinado por las realidades fiscales del negocio, no por las capacidades cibernéticas.

Para las flotas comerciales, determinar el MTTC/MTTR aceptable sigue en gran medida los contornos económicos de otras empresas comerciales, con dos factores marítimos adicionales específicos. En primer lugar, cualquier incapacidad para llevar activos al puerto a gran escala adquiere una urgencia fiscal inmediata para las flotas de transporte. Infamemente, Hanjin Shipping solo duró cuatro días entre la administración judicial que impidió que los barcos de Hanjin ingresaran a los puertos y su bancarrota.[9]. Del mismo modo, una interrupción cibernética en toda la flota de las operaciones de envío podría generar impactos fiscales potencialmente existenciales para las flotas comerciales en cuestión de días, con efectos económicos globales devastadores de segundo orden. En segundo lugar, las interrupciones cibernéticas en situaciones de maniobras restringidas como la hipotética al comienzo de este artículo pueden ser catastróficas. Una interrupción cibernética que impide la maniobra normal de un barco se convierte rápidamente en un asunto catastrófico cuando se combina con condiciones climáticas extremas o vientos y corrientes desfavorables en un pasaje restringido. La conexión a tierra de Ever Given en el Canal de Suez, por ejemplo, fue el resultado de fuertes vientos y lo que, según se informa, fue una pérdida temporal del control de la dirección que duró solo unos segundos, todo ocurriendo a la mitad del día con dos pilotos a bordo.

Los capitanes, operadores de flotas y ejecutivos marítimos desde el nivel de unidad en adelante deben conocer sus respectivos MTTD, MTTP, MTTC/MTTR, incluso si dependen de proveedores de servicios externos para una o todas las capacidades defensivas antes mencionadas. En ausencia de capacidades remotas seguras o en el barco para recuperar sistemas o redes perdidos después de un ataque, un capitán debe conocer los plazos probables de MTTR de su barco, aunque solo sea para poder gestionar mejor los riesgos posteriores para su barco y tripulación a través de la duración de la degradación.

A nivel de operador de flota, y suponiendo una capacidad limitada para la respuesta y recuperación cibernética, el personal y los operadores de la línea de envío deben comprender cómo los impactos cibernéticos contra múltiples embarcaciones afectarán los plazos de MTTC/MTTR. Si estos plazos van a depender de que los barcos lleguen a los puertos donde los técnicos puedan ayudar al barco, entonces puede ser prudente asegurarse de que los planes de desvío y respuesta estén coordinados de manera que los técnicos puedan encontrarse con los barcos dentro de sus tiempos de espera típicos.

cibergeografía

Incluso las flotas familiares más pequeñas operan a nivel mundial, por lo que es probable que exista el desafío adicional de responder a incidentes cibernéticos dispersos geográficamente. Un solo equipo de respuesta cibernética no puede responder a las bajas a bordo inducidas cibernéticamente en los océanos Atlántico e Índico al mismo tiempo, incluso si son causadas por las mismas vulnerabilidades del sistema subyacente y/o acciones del adversario. En consecuencia, el número y el posicionamiento previo de las capacidades de respuesta cibernética requeridas para responder a víctimas cibernéticas dispersas geográficamente requiere una consideración cuidadosa.

Como tal, una preocupación de planificación fundamental para las líneas navieras del siglo XXI es establecer y preservar la capacidad de escalar y movilizar la contención y recuperación de incidentes cibernéticos a las plataformas afectadas dentro de plazos aceptables. En la actualidad, sin embargo, no parece que sea posible capacitar, contratar y retener a suficientes profesionales de seguridad cibernética como para que se pueda asignar un equipo cibernético experto como compañía del barco en cada plataforma. La construcción más viable es la rápida movilización de equipos de recuperación y respuesta cibernética que operan desde un centro lo suficientemente cerca de las rutas de envío clave de una línea para permitir que los equipos estén 'esperando en el muelle' para apoyar a los buques afectados tan pronto como lleguen a su próximo destino. puerto de escala.

Cyber Workforce Health: la métrica más importante de todas

Este artículo ha hecho referencia con frecuencia a «defensores» y «equipos de respuesta y recuperación», a pesar de que la mayoría de las entidades marítimas de propietarios y operadores carecen de cualquier tipo de equipo formal de ciberseguridad. La eficiencia y la velocidad de dichos equipos de respuesta pueden marcar la diferencia entre una molestia y un desastre. Muchas entidades marítimas comerciales todavía están lo suficientemente temprano en sus respectivos viajes de ciberseguridad como para considerar contratar a sus primeros profesionales de ciberseguridad a tiempo completo. A menudo, se trata de personal de nivel gerencial, como los directores de seguridad de la información (CISO), encargados de administrar el riesgo de ciberseguridad en toda la empresa, a diferencia de los equipos de personal preparados para responder a incidentes de seguridad.

Incluso con un administrador de seguridad cibernética, los propietarios-operadores carecerán de la capacidad suficiente para rastrear y responder a eventos e incidentes de seguridad cibernética. En ausencia de la creación de un equipo de profesionales de seguridad cibernética para llevar a cabo operaciones de seguridad de tiempo completo en redes a bordo y en tierra, es probable que muchas compañías marítimas consideren prudente buscar dentro de sus organizaciones operativas y de ingeniería existentes para encontrar grupos de personas interesadas en asumir responsabilidades de seguridad cibernética. a cambio de oportunidades de formación y educación. A veces denominado «recapacitación» o «mejora de las capacidades», llevar a los empleados que ya están familiarizados con el equipo, las prácticas comerciales y la cultura de una organización y brindarles oportunidades para desarrollar experiencia en seguridad cibernética tiene ventajas significativas en comparación con intentar contratar profesionales externos. en una organización marítima. A nivel mundial, a partir de 2021 hubo una escasez de personal de ciberseguridad de más de 2,72 millones de profesionales, y la escasez aumentó año tras año durante más de una década.[10]. Encontrar ciberprofesionales asequibles y de calidad está fuera del alcance de la mayoría de las empresas, por no hablar de aquellas cuyos empleados trabajan en entornos industriales, tienen que viajar con frecuencia y posiblemente pasar semanas en el mar. Además, la escasez de mano de obra en ciberseguridad describe la ciberdefensa en «genérico» industrias; hay una escasez real de profesionales que entiendan tanto la ciberseguridad como la marítima, y esta no es (¿todavía?) una materia que se enseñe lo suficiente en las academias marítimas. Como industria, nos vemos obligados a hacer crecer la nuestra.

Para la mayoría de las empresas marítimas, primero es importante identificar aquellos activos de capital (por ejemplo, maquinaria y sistemas clave a bordo, infraestructura portuaria clave, etc.) que dependen de computadoras, sistemas de control y/o conectividad a Internet para su correcto funcionamiento y que son más críticos para las operaciones comerciales. el primer paso para identificar qué partes de su fuerza laboral respectiva deben ser consideradas primero para oportunidades de mejora de habilidades. Una vez que se identifican los sistemas más críticos de una empresa, observe el grupo de personal que interactúa con estos sistemas con mayor frecuencia para tratar de identificar a las personas que podrían estar dispuestas y ser capaces de recibir capacitación en seguridad cibernética personalizada. Una vez identificados, envíe a estas personas a cualquiera de los muchos eventos de capacitación en seguridad cibernética que se ofrecen regularmente en todo el mundo. La capacitación y educación en ciberseguridad ha desarrollado una gama de certificaciones formales y progresiones de capacitación. La mayoría de estas certificaciones y capacitaciones se ofrecen a través de seminarios de una semana junto a conferencias u otros eventos. Por lo general, estos se llevan a cabo en lugares agradables para visitar, a menudo aptos para familias, que sirven como incentivos incorporados para la participación continua y la progresión de habilidades.

Si bien el momento y el ritmo de las oportunidades de mejora de las habilidades dependerán de los recursos y la situación, un objetivo general para una empresa marítima es intentar desarrollar al menos tres ciberprofesionales capacitados dentro de cada una de las divisiones comerciales responsables de sus activos de mayor valor. Si bien los miembros de otras divisiones comerciales pueden ayudar en la respuesta y la recuperación, las personas capacitadas asociadas con un sistema o red en particular serán los miembros principales del equipo para hacer frente a los incidentes cibernéticos emergentes. La suficiencia de la fuerza laboral, por lo tanto, se mide como un factor de la cantidad de sistemas y redes de alto valor y alto impacto dentro de una organización y la cantidad de personal capacitado en seguridad cibernética familiarizado/experto en esos sistemas.

Agua segura

Usted es un oficial de puente en un buque portacontenedores de 12,000 TEU en el canal Kill Van Kull, que se dirige al oeste hacia el puente Bayonne con un práctico a bordo. A unos minutos de Constable Hook Reach, recibe una llamada del oficial de radio.

“Lamento volver a hacerle esto, pero acabo de recibir una llamada de la empresa para bloquear todo el tráfico de la VLAN empresarial a las VLAN de ingeniería y navegación. No tendrá acceso a Internet desde la computadora portátil del puente durante los próximos diez minutos hasta que pueda implementar estas nuevas reglas de firewall. Solo llámame si notas que sucede algo extraño”. Cuelgan.

Caminas hacia el ala del puente. Pase por Constable Hook Reach a la velocidad esperada, manteniéndose exactamente en el rumbo hasta la terminal para llegar a tiempo y de manera segura.

Tyson B. Meadors es el líder de práctica para cibernética marítima en Fathom5. Anunciado como el «principal estratega de seguridad cibernética de Estados Unidos» por el exasesor de seguridad nacional HR McMaster, se desempeñó como director de política cibernética en el personal del Consejo de Seguridad Nacional de 2017 a 2018, asesorando al presidente, al vicepresidente y a varios asesores de seguridad nacional y fue el líder autor de la Estrategia de Ciberseguridad de EE. UU. de 2018 y colaborador clave de una variedad de estrategias y políticas del Poder Ejecutivo. Es un profesional certificado y con experiencia en una variedad de disciplinas de seguridad cibernética, que incluyen respuesta a incidentes, análisis forense, pruebas de penetración, análisis de vulnerabilidad, ingeniería de seguridad física cibernética, evaluación y auditoría. Actualmente también es miembro del Consejo Editorial del Instituto Naval de EE. UU. Tiene títulos y certificaciones de una variedad de instituciones, que incluyen la Academia Naval de EE. UU., el Instituto de Ciencia y Tecnología del Norte de China, el Colegio de Guerra Naval de EE. UU., la Universidad Old Dominion y el Instituto Escal de Tecnologías Avanzadas (SANS).

Gary C. Kessler, Ph.D., CISSP, es consultor principal en el grupo de soluciones marítimas de Fathom5. coautor de «Ciberseguridad marítima: una guía para líderes y gerentes,» es presidente de Gary Kessler Associates, una empresa de consultoría, investigación y capacitación ubicada en Ormond Beach, Florida, es miembro sénior no residente del Atlantic Council, miembro docente visitante de la Guardia Costera de los EE. Auxiliar USCG.

Si está interesado en medir o mejorar las capacidades cibernéticas de su organización, comuníquese con nosotros en [emailprotected].

[1] De Crowdstrike: “El movimiento lateral se refiere a las técnicas que utiliza un atacante cibernético, después de obtener acceso inicial, para profundizar en una red en busca de datos confidenciales y otros activos de alto valor. Después de ingresar a la red, el atacante mantiene el acceso continuo moviéndose a través del entorno comprometido y obteniendo mayores privilegios utilizando varias herramientas. El movimiento lateral permite que un actor de amenazas evite la detección y retenga el acceso, incluso si se descubre en la máquina que se infectó por primera vez. Y con un tiempo de permanencia prolongado, es posible que el robo de datos no ocurra hasta semanas o incluso meses después de la violación original”. https://www.crowdstrike.com/blog/the-myth-of-part-time-threat-hunting-part-1/

[4] https://www.dco.uscg.mil/Portals/9/2021CyberTrendsInsightsMarineEnvironmentReport.pdf

[6] https://www.csoonline.com/article/3444620/rebuilding-after-notpetya-how-maersk-moved-forward.html

[7] https://www.crowdstrike.com/cybersecurity-101/movimiento-lateral/

Las opiniones expresadas aquí son del autor y no necesariamente las de The Maritime Executive.